Проблема нулевого секрета

Опубликовано: 31.07.2025 13:15 (Обновлено: 04.08.2025 13:48)

Представьте, что вам нужно получить доступ к сейфу, в котором хранятся ключи к другим сейфам. Но чтобы открыть сейф с ключами, вам нужен ключ к нему. Это и есть проблема "нулевого секрета": чтобы получить секрет, нужен секрет.

Когда вы передаете этот "нулевой секрет" в открытом виде, возникает риск, что его перехватит злоумышленник. Если это произойдет, он сможет получить доступ ко всем вашим секретам, и вы даже не узнаете об этом. Эту проблему можно решить с помощью механизма wrapped-токенов Hashicorp Vault и небольшой автоматизации.

#### Механизм wrapped-токенов

Wrapped-токен — это временный ключ, который содержит в себе секрет, но может быть использован только один раз. Он генерируется системой управления секретами и передается вам. Вы можете использовать wrapped-токен для получения секрета, но после этого он становится недействительным. Это делает его очень безопасным, ведь даже если кто-то его перехватит, он сможет воспользоваться им только один раз, и это будет быстро раскрыто. Злоумышленник не сможет скрытно использовать тот секрет, который мы защитили wrapped-токеном.

Кроме того, wrapped-токен может быть ограничен по времени актуальности. Это значит, что даже если злоумышленник перехватит токен, у него будет очень мало времени, чтобы его использовать.

Wrapped-токены удобно использовать с методом аутентификации AppRole. AppRole — это способ аутентификации в Vault, который позволяет компьютерам или приложениям проходить проверку с помощью ролей. Это как если бы у вас был специальный пропуск, который дает доступ только к определенным частям здания. AppRole можно настроить для конкретной машины или даже для конкретного пользователя, что делает его очень гибким и безопасным.

#### Архитектурные решения

Представьте, что злоумышленник перехватил ваш wrapped-токен. В отличие от обычного ключа, этот токен можно использовать только один раз. Если правильный пользователь попытается использовать этот токен, он получит ошибку повторного использования, что сразу укажет на компрометацию секрета. Таким образом, компрометация защищаемого секрета будет выявлена достаточно быстро, а при использовании автоматизации — почти мгновенно.

Чтобы нулевой секрет передавался быстрее и безопаснее, а компрометация раскрывалась мгновенно, нужно исключить человека из этой цепочки и реализовать систему автоматизации, одной из функций которой будет передача wrapped-токена законному владельцу.

Процесс управления секретами охватывает как минимум пять компонентов:

1. **Система-потребитель секретов**: приложение или сервис, которому нужны секреты для работы.

2. **Система-поставщик секретов**: источник секретов, например, база данных или внешний API.

3. **Система управления секретами**: Hashicorp Vault, который хранит и управляет секретами, включая процессы обновления и ротации.

4. **Система автоматизации процессов управления секретами**: инструменты, которые адаптируют правила, политики безопасности и бизнесовые процессы к системе политик доступа, реализованных внутри Hashicorp Vault. Эта же система должна автоматизировать и процесс доставки нулевого секрета.

5. **Система аудита безопасности**: компонент, который ловит ошибку повторного использования wrapped-токена и сигнализирует о компрометации секрета.

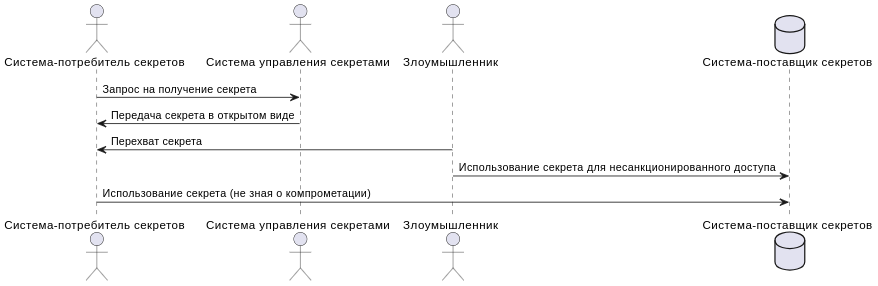

##### Перехват секрета в открытом виде

1. **Система-потребитель секретов** инициирует запрос на получение секрета у **системы управления секретами**.

2. **Система управления секретами** передает секрет в открытом виде (без защиты) **системе-потребителю секретов**.

3. **Злоумышленник**, перехватывает секрет во время его передачи.

4. **Злоумышленник** получает доступ к секрету и может использовать его для несанкционированного доступа к данным или системам.

5. **Система-потребитель секретов** получает секрет, но не знает, что он был перехвачен.

6. **Система-поставщик секретов** продолжает работать, не зная о компрометации.

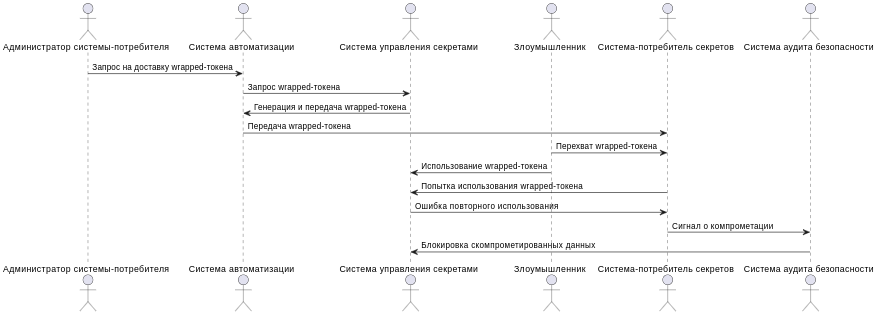

##### Перехват wrapped-токена

1. **Администратор системы-потребителя секретов** инициирует запрос на доставку wrapped-токена в **систему автоматизации**.

2. **Система автоматизации** запрашивает wrapped-токен у **системы управления секретами**.

3. **Система управления секретами** генерирует wrapped-токен и передает его **системе автоматизации**.

4. **Система автоматизации** передает wrapped-токен **системе-потребителю секретов**.

5. **Злоумышленник** перехватывает wrapped-токен во время его передачи.

6. **Злоумышленник** использует wrapped-токен для получения доступа к секрету и успешно получает защищаемый секрет.

7. **Система-потребитель секретов** пытается использовать wrapped-токен, но **система управления секретами** обнаруживает попытку повторного использования wrapped-токена и блокирует доступ.

8. **Система-потребитель секретов** отправляет сигнал о попытке повторного использования wrapped-токена в **систему аудита безопасности**.

9. **Система аудита безопасности** получает сигнал от системы-потребителя, регистрирует попытку повторного использования и сигнализирует о необходимости заблокировать скомпрометированные данные или самостоятельно блокирует учетку в системе управления секретами.

10. **Система-потребитель секретов** получает уведомление о компрометации и предпринимает необходимые действия для защиты системы.

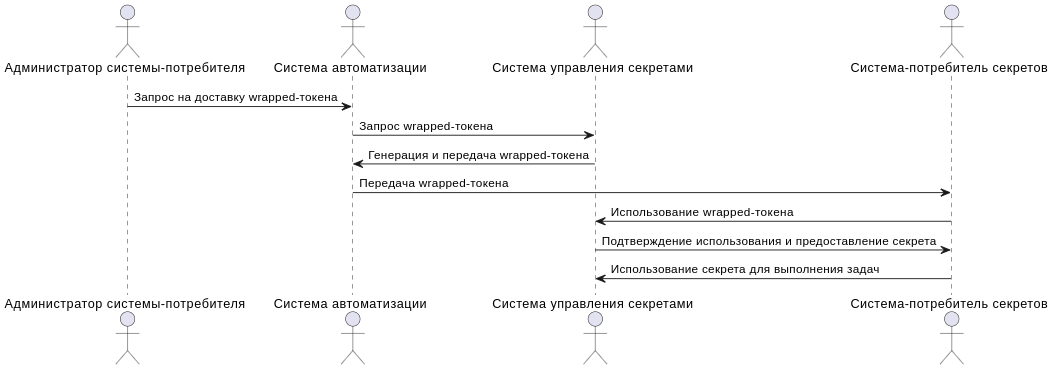

##### Штатная передача wrapped-токена

1. **Администратор системы-потребителя секретов** инициирует запрос на доставку wrapped-токена в **систему автоматизации**.

2. **Система автоматизации** запрашивает wrapped-токен у **системы управления секретами**.

3. **Система управления секретами** генерирует wrapped-токен и передает его **системе автоматизации**.

4. **Система автоматизации** передает wrapped-токен **системе-потребителю секретов**.

5. **Система-потребитель секретов** использует wrapped-токен для получения доступа к секрету.

6. **Система управления секретами** подтверждает использование wrapped-токена и предоставляет доступ к секрету.

7. **Система-потребитель секретов** получает секрет и использует его для выполнения своих задач.

#### Заключение

Использование Hashicorp Vault и wrapped-токенов — это отличный способ решить проблему "нулевого секрета". Это делает вашу систему более безопасной и защищает ваши секреты от несанкционированного доступа. Главное — правильно настроить систему и следовать рекомендациям по безопасности.

Я очень рекомендую делать вокруг Hashicorp Vault обвязку в виде системы автоматизации, чтобы минимизировать участие человека и адаптировать ролевую систему компании к системе политик Hashicorp Vault. Это позволит повысить уровень безопасности и обеспечить более эффективное управление секретами.